Từ lâu, Dreamhost là nhà cung cấp dịch vụ hosting đình đám được nhiều người lựa chọn. Giá cả của Dreamhost khá mềm, chất lượng, công cụ quản trị, khả năng hỗ trợ cũng rất tốt. Mặc dù vậy, với nhiều người dùng, sở hữu một tài khoản hosting của Dreamhost vẫn là một giấc mơ, thứ nhất do Dreamhost chỉ cho phép thanh toán qua ngân hàng, hơn nữa, không phải người dùng nào cũng có đủ kinh phí để duy trì máy chủ riêng để làm web.

Tuy nhiên, nay với gói hosting Dreamhost Apps, Dreamhost mang đến cho người dùng cá nhân cơ hội được sở hữu miễn phí gói dịch vụ máy chủ cùng thời gian sử dụng vĩnh viễn với chất lượng “cực đỉnh” (nếu đăng kí sử dụng trong giai đoạn thử nghiệm beta.) Mục tiêu của Dreamhost Apps trước hết hướng đến giáo dục, ngoài ra, đương nhiên đây còn là chương trình kích cầu thương mại, quảng bá sản phẩm. Dreamhost hi vọng những người dùng nào thực sự hài lòng với chất lượng dịch vụ, sẽ sẵn sàng nâng cấp lên gói dịch vụ cao cấp hơn có tính phí.

Đặc điểm, tính năng của Dreamhost Apps

Một khi sở hữu tài khoản hoàn toàn miễn phí trên Dreamhost Apps, bạn có thể cài đặt ngay các ứng dụng sẵn có gồm gói Google Apps với Gmail, Google Calendar, Google Docs vv…Ứng dụng nền tảng blog bằng mã nguồn mở WordPress.org, ứng dụng Wiki bằng mã nguồn MediaWiki , diễn đàn xây dựng trên nền phpBB, làm trang chủ bằng Drupal…

Người dùng có thể chọn tên miền riêng hoặc tên miền con theo dạng x.dreamhosters.com. Dreamhost sẽ quản lý cơ sở dữ liệu, toàn bộ thông tin DNS và thông báo cho người dùng qua email, một khi các dịch vụ được khởi tạo và cài đặt.

Dreamhost Apps thực sự hữu ích, nhất là với những người dùng sở hữu sẵn một tên miền riêng, chỉ cần nhanh chóng cấu hình DNS cho tên miền về ns1.dreamhost.com, ns2.dreamhost.com, và ns3.dreamhost.com, sau đó với tác vụ “One click”, các ứng dụng web thông thường ở trên sẽ sẵn sàng phục vụ bạn.

Điểm hạn chế cơ bản của Deamhost Apps là thiếu hỗ trợ biên tập mã nguồn qua FTP hoặc shell, do đó, bạn sẽ không thể chọn mã nguồn và tạo cơ sở dữ liệu riêng.

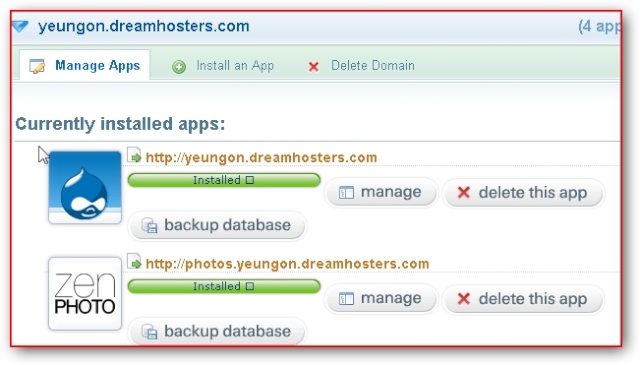

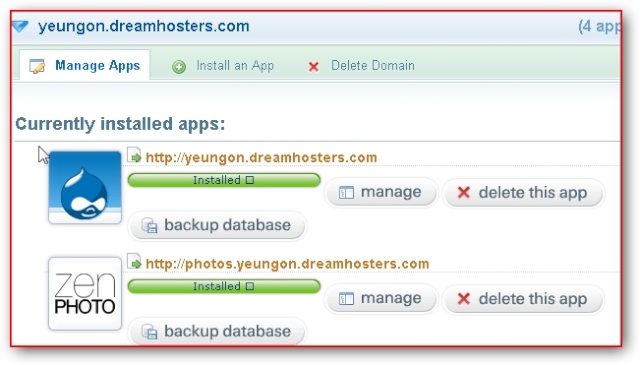

Tuy nhiên, Deamhost Apps cho phép người dùng sao lưu cơ sở dữ liệu của các ứng dụng web, với chỉ một cú nhấp chuột. Điều này sẽ giúp người dùng có thể tiếp tục sử dụng những nội dung đã tạo ra trên Deamhost Apps một khi nâng cấp gói dịch vụ web hoặc chuyển sang nhà cung cấp khác.

Đăng kí, sử dụng, quản trị

Deamhost Apps ra đời cách đây 2 tháng, nhưng người dùng chỉ có thể đăng kí sử dụng dịch vụ một khi cáo “vé mời” (invitation code). Tiếp tục mở rộng cách cửa với cộng đồng, hiện Deamhost Apps đã cho phép tất cả những ai có nhu cầu sử dụng đăng kí. Tất nhiên, trong giai đoạn beta, việc đăng kí khởi tạo và sử dụng dịch vụ này hoàn toàn miễn phí.

Truy cập http://dreamhostapps.com/ Người dùng có thể quan sát 9 ứng dụng web sẵn có trên gói dịch vụ máy chủ, đăng kí một tên miền với Dreamhost, nếu không hãy nhấp nút Signup up now. Bạn sẽ được “người gác cổng” El Diablo “hỏi thăm” (một phương án xác thực để ngăn các robot đăng kí tự động). Nhấp liên kết màu vàng có dòng “I value your friendship. Please let me in”. Có 5 bước lựa chọn thông tin.

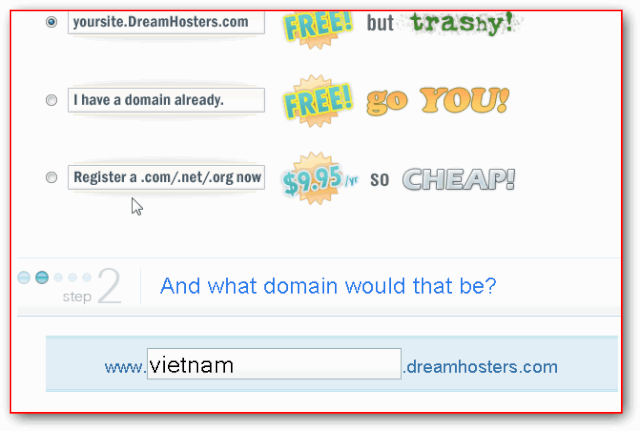

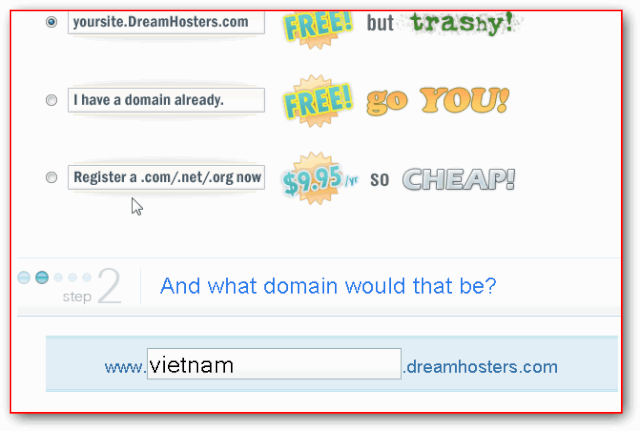

-Bước 1: Chọn loại tên miền muốn sử dụng: có 3 phương án: tên miền con thuộc hệ thống dreamhosters.com, tên miền riêng của người dùng, đăng kí tên miền mới với dreamhost.

- Bước 2: Giả sử ở trên chọn phương án 1, nhập tên miền con vào trường lựa chọn (như của người viết là 2 lần đăng kí dịch vụ với: yeungon và vietnam).

- Bước 3: Chọn ứng dụng muốn cài đặt ngay sau khi đăng kí và địa chỉ sẽ cài. Ngoài Google Apps và Gmail theo mặc định, các gói ứng dụng web còn lại đều có thể chọn cài hoặc không, địa chỉ tên miền con sẽ hiển thị. Deamhost Apps tự động chọn và cài đặt tất cả các ứng dụng lần lượt theo thứ tự trang chủ mặc định (qua tên miền con www) là Drupal, blog qua tên miền con blog, diễn đàn (forum), wiki (tên miền wiki), ứng dụng ảnh (photos). Như vậy, nếu bỏ qua khâu chọn lại, trang web của bạn sẽ hiển thị mặc định Drupal. Trong trường hợp bạn chỉ chọn blog và cho hiển thị lên trang chủ, hãy nhập www vào ô chứa thông tin cài đặt Wordpress. Nếu không muốn cài ứng dụng nào, nhấp vào dấu chéo màu đỏ để huỷ chọn.

- Bước 4: nếu chỉ đăng kí gói dịch vụ miễn phí, hãy bỏ qua.

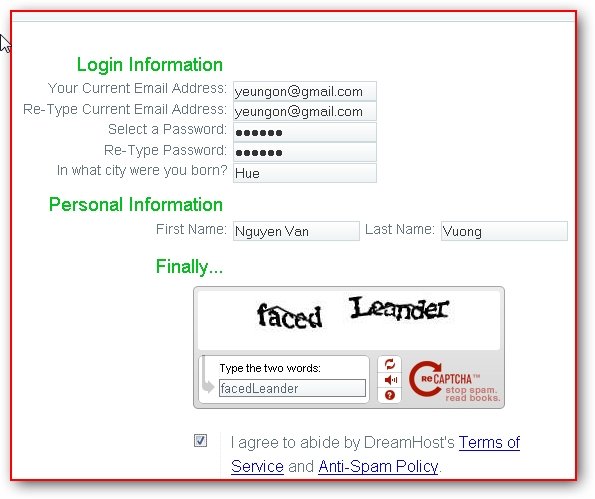

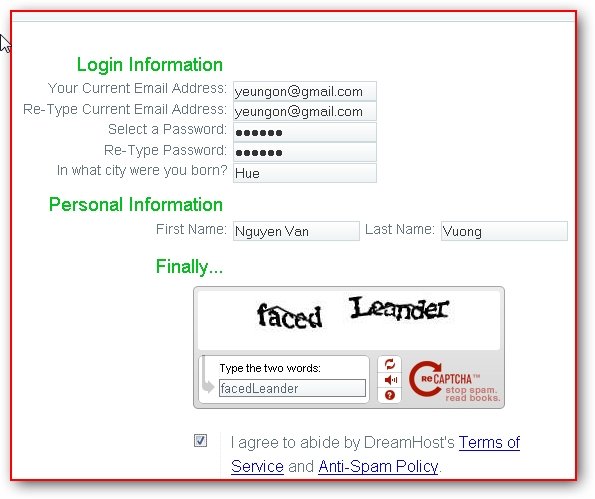

- Bước 5: Nhập thông tin tài khoản và mã đăng kí như địa chỉ email, mật khẩu vv…, sau đó tích vào đồng ý với điều khoản của nhà cung cấp dịch vụ và nhấp “Let‘s do this”. Khi tên miền con đã có người đăng kí, bạn buộc phải chọn lại. Nếu không, quá trình đăng kí đã hoàn tất và bạn có thể đăng nhập để sử dụng luôn. Thông tin quản trị các ứng dụng web đã chọn cài ở bước trên sẽ được gửi qua hòm thư.

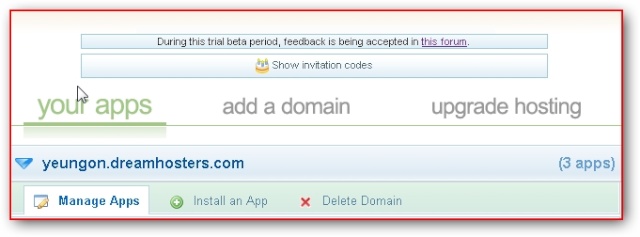

Lần sau, truy cập trang chủ tại http://dreamhostapps.com/ hoặc trực tiếp vào địa chỉ https://panel.dreamhostapps.com/manage. Đăng nhập với thông tin đã đăng kí.

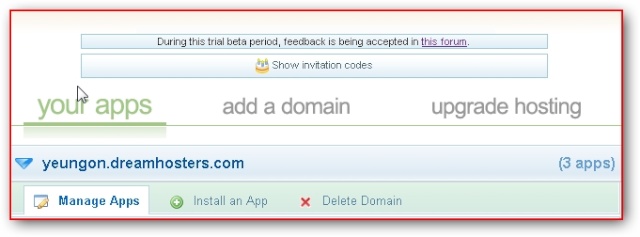

Trang quản trị của Deamhost Apps khá đơn giản. Có 3 lựa chọn tác vụ chính: Your app (quản lí các ứng dụng web), Add a domain (gắn tên miền riêng), Upgrade hosting (nâng cấp gói dịch vụ). Tại thanh quản lí các ứng dụng, người dùng có 3 lựa chọn: Manage App (quản lí các ứng dụng đã cài đặt) như xoá, đăng nhập quản lý, lựa chọn thông số và nhất là sao lưu cơ sở dữ liệu. Tại Install App, bạn có thể chọn cài đặt một ứng dụng mới, đặt tên trang chủ, lựa chọn tên miền con vv…Tại Delete domain, bạn có thể xoá toàn bộ gói dịch vụ đã đăng kí. Ngoài ra Deamhost Apps cung cấp cho người dùng một “thùng rác” thực sự, nơi chứa các ứng dụng đã bị xoá. Sau 5 ngày, thông tin trên thùng rác sẽ bị xoá hoàn toàn.

Để gắn tên miền cho Deamhost Apps, bạn chỉ cần vào Add a domain, chọn Add a new domain (nếu đã đăng kí với nhà cung cấp khác), sau đó nhập vào trường địa chỉ tên miền, kiểm tra tính sẵn có. Nếu bạn đã đăng kí tên miền ở nơi khác, hãy liên hệ với nhà cung cấp dịch vụ để chuyển đổi thông tin DNS cần thiết.

Dreamhost chưa thông báo lộ trình kết thúc giai đoạn beta và hiện đang mở cửa sẵn sàng cho phép người dùng đăng kí mà không cần invitation code.

Châu Giang-xahoithongtin.com.vn